Ben ritrovati.

Oggi voglio raccontare una storia accaduta circa dieci anni fa, ovviamente i nomi delle persone non sono reali, una storia emblematica perché rappresenta uno spaccato di vita frequente nel paradiso tecnologico delle aziende Hi-tech del nuovo millennio.

Mark era un giovane informatico assunto da pochi mesi da Tecnosol come addetto alla sicurezza delle reti. Erano anni che cercava di trovare lavoro in un’azienda super tecnologica ove esercitare la sua passione, la competenza e la sua innata capacità di affrontare situazioni complesse.

Progettare reti e servizi innovativi, collaborare con team di colleghi super esperti, realizzare applicazioni avanzate e magari, chissà, arrivare ad un ruolo dirigenziale… che sogni!

Sogni che si infransero contro il muro della diffidenza e dell’indifferenza: i suoi superiori, responsabili del reparto IT, lo sottovalutarono dando poca importanza alle sue proposte per migliorare la sicurezza dei server dell’azienda, per quanto originali potessero essere.

Alla disillusione dei primi mesi di lavoro seguirono depressione e noia, la routine ed i compiti affidatigli erano parte di una grigia quotidianità costellata di rapporti con persone tristi, prive di alcuna passione per il lavoro che svolgevano, legate solo al denaro e al successo in società.

La stessa tecnologia, i computer che doveva configurare, mantenere, aggiornare, per non parlare dei servizi di backup, i log da valutare, gli account da creare, tutto stava diventando dannatamente triste e noioso.

In quel tempo conobbe e collaborò per un breve periodo con Michelle, una giovane studentessa di informatica, stagista sempre presso Tecnosol.

Precisa e determinata, non badava a orari e portava puntualmente a termine gli incarichi che le venivano affidati.

Avrebbe dovuto laurearsi entro l’anno, ciò nonostante si dedicò con passione alla sicurezza di Tecnosol, evidentemente sperava in un’opportunità di assunzione, cosa che non avvenne: sia la proprietà che i responsabili del reparto IT le fecero capire che non aveva alcun futuro in quell’azienda, perciò non sarebbe stata assunta dopo la fine del suo stage.

Michelle e Mark ebbero modo di conoscersi al di fuori del lavoro solo durante gli intervalli nella mensa aziendale, effettivamente quei momenti furono forse gli unici trascorsi in serenità, durante i quali si scambiarono informazioni tecniche sul software open source e sui vari kernel Linux che entrambi conoscevano benissimo ed amavano.

Poiché Michelle sapeva che presto se ne sarebbe andata, scambiò il suo numero telefonico e l’email personale con Mark.

Concluso lo stage, salutati i colleghi di lavoro, i cancelli di Tecnosol si chiusero definitivamente alle spalle di Michelle, mestamente tornò a casa con il cuore colmo di rancore … già da qualche settimana aveva deciso di vendicarsi.

Michelle aveva mantenuto l’accesso alla rete di Tecnosol attraverso un account amministrativo che le era stato assegnato da Mark durante il suo stage, account da cui aveva attivato un tunnel su una connessione remota che controllava. Aveva pianificato di usare questo accesso per penetrare la rete aziendale.

Dopo un mese di preparazione, Michelle finalmente attaccò la rete di Tecnosol con un team di altri compagni universitari hacker, e riuscì a violare il firewall grazie al tunnel.

Michelle e il suo team di hacker ricorsero a una serie di software e tecniche per ottenere l’accesso a molti servizi della rete di Tecnosol. In particolare, avevano utilizzato software di scansione di vulnerabilità per individuare i punti deboli dei vari server, per non parlare delle tecniche di social engineering usate per convincere alcuni dipendenti che Michelle conosceva a fornire informazioni su account dei titolari.

Una volta riusciti ad accedere alla rete, installarono una serie di processi per mantenere l’accesso e per esfiltrare i dati, tra cui software di sniffing del traffico di rete e strumenti di cracking delle password.

Michelle non sapeva però che Mark, dal canto suo, nel tempo libero, aveva installato alcune trappole software open source, delle macchine virtuali dette honey pot, create per confondere le idee e far perdere tempo agli intrusi, macchine non conosciute da nessuno, ovviamente non autorizzate dai suoi stessi titolari, per difendere i server di Tecnosol.

Aveva approntato, compilandolo da sorgente e migliorandolo a modo suo, un software di rilevamento delle intrusioni per individuare gli attacchi e aveva iniziato a monitorare attentamente la rete per individuare gli accessi non autorizzati.

Aveva predisposto una serie di strumenti per bloccare l’accesso hacker alla rete, tra cui software di firewalling avanzato open source, migliore di quello installato dai fornitori dell’azienda, e ulteriori tecniche di isolamento della rete mediante reti virtuali aggiuntive.

Grazie a tali strumenti si accorse quasi subito, sin dall’inizio, che qualcosa di insolito stava accadendo.

Fu così che riuscì ad intercettare e a limitare i danni causati dall’attacco, impedendo che gli hacker rubassero dati ed informazioni tecnologiche reali relative ai software sviluppati alla Tecnosol.

Nel frattempo Michelle aveva capito che le cose non stavano andando per il verso giusto, che i dati ottenuti erano spazzatura, dati di account vecchi, del tutto inutili, e che probabilmente il vero problema era Mark… Ricordò le discussioni in sala mensa: era l’unico sistemista realmente competente, capace di ostacolarla.

Fu allora che lo chiamò la stessa sera dell’attacco, tentando di convincerlo a collaborare con lei e ad aiutarla a prendere il controllo dei server di Tecnosol.

“Non c’è modo che io ti aiuti a fare questo”, disse Mark con fermezza. “Mi spiace che tu sia coinvolta in questa faccenda, ma sono qui per proteggere i dati dell’azienda, non per aiutare gli hacker a rubarli.”

“Mark, per favore, tu sai che l’azienda non ti sta dando il rispetto e la considerazione che meriti”, rispose Michelle. “Non ti rendi conto che sei l’unico in grado di fare qualcosa per cambiare la situazione. Se mi aiuti, possiamo dimostrare a tutti che sei un esperto e che meriti il rispetto dei tuoi superiori.”

Mark sospirò, ma la sua risposta fu decisa: “Non credo proprio che aiutandoti otterrei il rispetto dei miei superiori. Mi dispiace, Michelle, ma non posso. È un mese che vi seguo, sono qui per fare il mio lavoro, non per compiere azioni illegali. Non hai il diritto di violare la privacy di Tecnosol.”

Michelle sbuffò. “Come vuoi, Mark. Ma sappi che sei un idiota a restare dalla parte degli stupidi imprenditori che ti hanno assunto. Se cambi idea, sai come contattarmi.”

Dopo aver pronunciato queste parole, Michelle chiuse la chiamata. Mark si sentiva frastornato e confuso. Aveva registrato la telefonata, ora aveva tutte le prove e sapeva chi denunciare. Comprendeva ma non poteva giustificare le ragioni di Michelle, anche se in qualche modo gli dispiaceva metterla nei guai, in parte Michelle aveva ragione: Mark non avrebbe mai ottenuto il rispetto e la considerazione che meritava dai suoi superiori.

Fu così che la polizia, grazie alle informazioni di tracciamento e alle registrazioni telefoniche fornite da Mark, riuscì a risalire all’identità di Michelle e di tutti i suoi collaboratori.

In seguito, Tecnosol decise di rivedere le sue politiche di sicurezza informatica e di investire maggiormente nella formazione dei suoi dipendenti. Furono sostituiti tutti i firewall con nuovi prodotti molto più costosi ed avanzati nonché sistemi di backup più rapidi ed efficaci.

Mark fu richiamato per aver installato software open source non certificato, per non aver rimosso l’account di Michelle e per aver lasciato passare tutto quel tempo senza avvertire i responsabili della sicurezza.

Tutte le sue macchine virtuali fittizie che avevano di fatto ingannato gli hacker, nonché le reti virtuali da lui create ed i programmi sviluppati ad hoc da Mark furono rimossi.

Mark rischiò il licenziamento e tornò mestamente al suo impiego di gestire account, controllare i nuovi firewall e analizzare i log dei server di Tecnosol.

Non è una storia a lieto fine, purtroppo ancora oggi in molte aziende questa è realtà: aziende in cui si sprecano le risorse umane per il puro profitto, senza alcuna crescita professionale, dove la qualità della vita dei dipendenti non è tenuta in alcun conto.

Un caro saluto dal dark web.

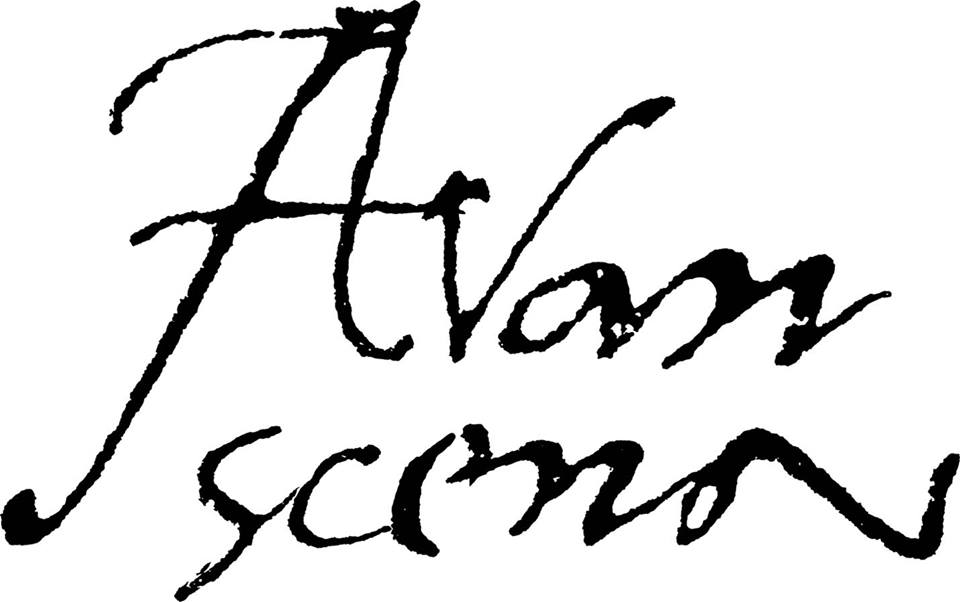

ANOM

PS: Se volete conoscere di più ed essere aggiornati sulle problematiche di sicurezza nonché sulle vicissitudini del nostro Hacker Anom, compilate il seguente form